# ハードウェアウォレット安全ガイド:一般的な罠と防御戦略最近、あるユーザーが短編動画プラットフォームで改ざんされた冷ウォレットを購入し、約5,000万元の暗号資産が盗まれました。ハードウェアウォレットはオフラインで秘密鍵を保存するため、信頼できる資産保護ツールと見なされていますが、暗号資産の価値が上昇するにつれて、ハードウェアウォレットへの攻撃手段も進化しています。本記事では、ハードウェアウォレットの購入、使用、保管の3つの主要なプロセスに焦点を当て、一般的なリスクを整理し、典型的な詐欺を分析し、実用的な防護策を提案します。! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-688d304c69bca74e3b3b14fc166fd977)## 購入段階のリスク購入に関して主に2種類の詐欺があります:1. 偽ウォレット:外観は正常だがファームウェアが改ざんされており、秘密鍵が漏洩する可能性があります。2. 真のウォレット+悪意の誘導:攻撃者は非公式なチャネルを通じて「初期化済み」デバイスを販売したり、偽のアプリをダウンロードさせようとしたりします。典型的なケース:あるユーザーがECプラットフォームでハードウェアウォレットを購入し、説明書がスクラッチカードのようなものであることに気づきました。実際には、攻撃者があらかじめデバイスをアクティブ化してリカバリーフレーズを取得し、再包装して偽の説明書を付けて販売します。ユーザーは説明に従ってアクティブ化した後、資産を転送し、資金はすぐに移動されます。もう一つの隠れた攻撃は、ファームウェアレベルの改ざんです。デバイス内のファームウェアにバックドアが埋め込まれ、外見は完全に正常です。ユーザーは気づきにくく、一旦資産を預けると、隠れたバックドアがリモートで秘密鍵を抽出したり、取引に署名したりすることができます。## 使用過程での攻撃ポイント### サイン認証におけるフィッシングトラップ"ブラインド署名"は大きなリスクであり、ユーザーが取引内容を明確に理解しないまま、識別が難しい署名要求を確認することを指します。ハードウェアウォレットを使用しても、ユーザーは意図せずに見知らぬアドレスへの送金や悪意のあるスマートコントラクトの実行を許可してしまう可能性があります。! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-487080c8d3b2925642be0a26b6dfb5f2)### "公式"フィッシング攻撃者は公式を偽って欺くことがよくあります。2022年4月、ある有名なハードウェアウォレットユーザーは、似たドメインからのフィッシングメールを受け取りました。攻撃者は、実際のセキュリティ事件を利用して欺きの成功率を高めることもあります。たとえば、あるブランドでデータ漏洩が発生した後、攻撃者は漏洩した情報を利用してフィッシングメールを送信したり、偽造デバイスを送ったりします。! [Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ](https://img-cdn.gateio.im/social/moments-885e7ad4bbce4d449aa86fe277218f44)### 中間者攻撃ハードウェアウォレットはプライベートキーを隔離することができますが、取引時には依然としてスマートフォンやコンピュータのアプリケーションおよびさまざまな伝送手段を通じる必要があります。もし伝送リンクが制御されている場合、攻撃者は受取アドレスを改ざんしたり、署名情報を偽造したりすることができます。! [Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ](https://img-cdn.gateio.im/social/moments-278cbfe2b54983b36a32334d229dbfcf)## 保管とバックアップ決してリカバリーフレーズをネットワークに接続されたデバイスやプラットフォームに保存したり、転送したりしないでください。リカバリーフレーズは実際の紙に手書きし、複数の安全な場所に分散して保管することをお勧めします。高価値の資産に対しては、防火防水の金属プレートを使用することを検討してください。リカバリーフレーズの保管環境を定期的に確認し、安全に利用できることを確認してください。! [Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ](https://img-cdn.gateio.im/social/moments-ccaf13fdbcbd110d55aba92955823f31)## セキュリティの提案1. 公式のチャネルを通じてハードウェアウォレットを購入します。2. デバイスが未アクティブ状態であることを確認してください。3. 重要な操作は本人が行う必要があります。これには、デバイスのアクティベーション、PINコードの設定、バインディングコードの生成、アドレスの作成、そしてニーモニックフレーズのバックアップが含まれます。4. 初めて使用する際は、少なくとも3回連続して新しいウォレットを作成し、生成されたニーモニックと対応するアドレスを記録し、毎回の結果が重複しないことを確認してください。ハードウェアウォレットの安全性は、デバイス自体だけでなく、ユーザーの使用方法にも依存します。多くの詐欺はデバイスを直接攻撃するのではなく、ユーザーに資産の制御権を自ら渡させることで成り立っています。警戒を怠らず、安全に関するアドバイスに従うことで、暗号資産の安全を効果的に保護することができます。! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-9356bb475cbf4dfaefb8e6825c05f45c)! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-36c79eb9cc46934122badc88818aa435)! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-74b69fb3e2afe73e8def0cd5cd0c01cc)! [Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ](https://img-cdn.gateio.im/social/moments-a00086c8c248a94debfa545efd9420ab)! [Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴](https://img-cdn.gateio.im/social/moments-43fb794b0f9a9a70ca9ce02c61847728)

ハードウェアウォレット安全ガイド:購入から使用までのストレージ全プロセスリスク防護

ハードウェアウォレット安全ガイド:一般的な罠と防御戦略

最近、あるユーザーが短編動画プラットフォームで改ざんされた冷ウォレットを購入し、約5,000万元の暗号資産が盗まれました。ハードウェアウォレットはオフラインで秘密鍵を保存するため、信頼できる資産保護ツールと見なされていますが、暗号資産の価値が上昇するにつれて、ハードウェアウォレットへの攻撃手段も進化しています。本記事では、ハードウェアウォレットの購入、使用、保管の3つの主要なプロセスに焦点を当て、一般的なリスクを整理し、典型的な詐欺を分析し、実用的な防護策を提案します。

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴

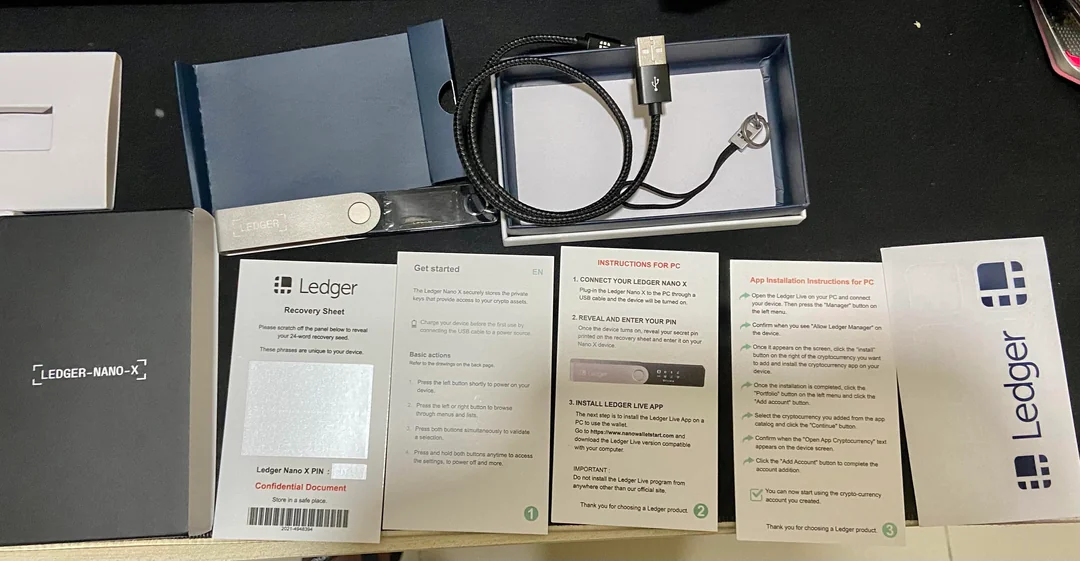

購入段階のリスク

購入に関して主に2種類の詐欺があります:

典型的なケース:あるユーザーがECプラットフォームでハードウェアウォレットを購入し、説明書がスクラッチカードのようなものであることに気づきました。実際には、攻撃者があらかじめデバイスをアクティブ化してリカバリーフレーズを取得し、再包装して偽の説明書を付けて販売します。ユーザーは説明に従ってアクティブ化した後、資産を転送し、資金はすぐに移動されます。

もう一つの隠れた攻撃は、ファームウェアレベルの改ざんです。デバイス内のファームウェアにバックドアが埋め込まれ、外見は完全に正常です。ユーザーは気づきにくく、一旦資産を預けると、隠れたバックドアがリモートで秘密鍵を抽出したり、取引に署名したりすることができます。

使用過程での攻撃ポイント

サイン認証におけるフィッシングトラップ

"ブラインド署名"は大きなリスクであり、ユーザーが取引内容を明確に理解しないまま、識別が難しい署名要求を確認することを指します。ハードウェアウォレットを使用しても、ユーザーは意図せずに見知らぬアドレスへの送金や悪意のあるスマートコントラクトの実行を許可してしまう可能性があります。

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴

"公式"フィッシング

攻撃者は公式を偽って欺くことがよくあります。2022年4月、ある有名なハードウェアウォレットユーザーは、似たドメインからのフィッシングメールを受け取りました。攻撃者は、実際のセキュリティ事件を利用して欺きの成功率を高めることもあります。たとえば、あるブランドでデータ漏洩が発生した後、攻撃者は漏洩した情報を利用してフィッシングメールを送信したり、偽造デバイスを送ったりします。

! Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ

中間者攻撃

ハードウェアウォレットはプライベートキーを隔離することができますが、取引時には依然としてスマートフォンやコンピュータのアプリケーションおよびさまざまな伝送手段を通じる必要があります。もし伝送リンクが制御されている場合、攻撃者は受取アドレスを改ざんしたり、署名情報を偽造したりすることができます。

! Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ

保管とバックアップ

決してリカバリーフレーズをネットワークに接続されたデバイスやプラットフォームに保存したり、転送したりしないでください。リカバリーフレーズは実際の紙に手書きし、複数の安全な場所に分散して保管することをお勧めします。高価値の資産に対しては、防火防水の金属プレートを使用することを検討してください。リカバリーフレーズの保管環境を定期的に確認し、安全に利用できることを確認してください。

! Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ

セキュリティの提案

ハードウェアウォレットの安全性は、デバイス自体だけでなく、ユーザーの使用方法にも依存します。多くの詐欺はデバイスを直接攻撃するのではなく、ユーザーに資産の制御権を自ら渡させることで成り立っています。警戒を怠らず、安全に関するアドバイスに従うことで、暗号資産の安全を効果的に保護することができます。

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴

! Web3セキュリティガイド:ハードウェアウォレットの一般的な落とし穴のインベントリ

! Web3セキュリティガイド:インベントリハードウェアウォレットの一般的な落とし穴